Il servizio di firewalling si occupa di proteggere le reti gestite dal NetBox

da eventuale traffico indesiderato.

È possibile settare il tipo di traffico e la sua destinazione attraverso

la maschera di inserimento visualizzabile selezionando, dal menù laterale,

la voce Firewall.

|

Nello specifico, input, output, forward, sono le tre regole

che definiscono nell'ordine le modalità in cui vengono accettati i pacchetti

in ingresso, in uscita e in transito da una rete all'altra.

Una volta creata o aggiornata una nuova configurazione, sulla maschera di inserimento

verrà aggiunta (o, eventualmente, tolta) una riga per la definizione

delle regole di firewall.

|

|

|

| Nell'immagine viene riportato un esempio

di configurazione di input per permettere l'utilizzo del servizio FTP da

Internet verso una macchina pubblica della propria DMZ (rete pubblica gestita

internamente). Nel caso specifico viene effettuato un permit da tutta la rete Internet (From IP= 0.0.0.0; Mask= 0), tutte le porte (First Port= 1; Last Port= 65535), verso la macchina della DMZ con IP 194.155.55.6 (To IP= 194.155.55.6; Mask= 32) sulle porte FTP (First Port= 20; Last Port= 21). Nella riga successiva viene negato qualsiasi altro tipo di traffico di rete verso la rete DMZ (nel nostro caso 194.155.55.0/24). Per la regola di output si utilizzerà una configurazione simile invertendo la provenienza e la destinazione dei pacchetti in maniera opportuna. |

|

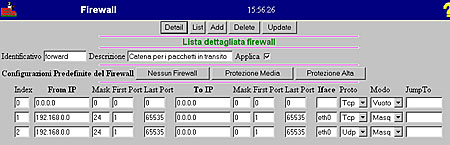

| La regola di forward permette di definire il mascheramento

delle reti private. La funzione di masquerading (chiamata comunemente NAT

- Network Address Translation) consente alle macchine della rete privata

di effettuare richieste verso la rete Internet su porte che non siano necessariamente

quelle permesse dal proxy server, come se provenissero direttamente dall'indirizzo

pubblico del NetBox. L'immagine riporta un esempio di configurazione di forward per permettere l'utilizzo di tutti i servizi Internet, sui protocolli Tcp e Udp, da parte di tutte le macchine della rete interna. |

|

| Nell'esempio è riportata la configurazione che permette a qualsiasi macchina della rete privata il prelevamento della posta tramite il protocollo POP3 (porta 110) da un server esterno. L'abilitazione della porta 53 per i protocolli TCP e UDP consente la risoluzione degli indirizzi mnemonici tramite l'utilizzo di server DNS esterni. |

I campi di inserimento denominati Jump To si riferiscono alla possibilità

di rimandare ad un'altra regola nel caso in cui il pacchetto abbia corrispondenza

con la riga: per attivare questa funzione la modalità definita dal combo

Modo dev'essere impostata a Jump.

Attenzione: l'impostazione delle regole di firewall

richiede una conoscenza approfondita delle problematiche di configurazione.

Un'errata impostazione potrebbe precludere anche il servizio di gestione remota.

Nel caso, inavvertitamente, si fossero impostate delle regole troppo restrittive

tali da escludere l'accesso al NetBox da remoto, è stata prevista una

procedura di disabilitazione di tutte

le regole impostate, senza però cancellarle.